企業や公的機関に対するランサムウェア攻撃は世界中で問題となっており、2020年には病院がランサムウェア攻撃を受けた影響で患者が死亡する事件も発生しました。そんな中、代表的なランサムウェアである「Ryuk」は1億5000万ドル(約155億円)もの身代金を稼いでいることが明らかになっています。

155億円もの身代金を奪ったランサムウェア「Ryuk」が用いる手法とは?

企業や公的機関に対するランサムウェア攻撃は世界中で問題となっており、2020年には病院がランサムウェア攻撃を受けた影響で患者が死亡する事件も発生しました。そんな中、代表的なランサムウェアである「Ryuk」は1億5000万ドル(約155億円)もの身代金を稼いでいることが明らかになっています。

Crime Laundering Primer: Inside Ryuk Crime (Crypto) Ledger & Risky Asian Crypto Traders

https://www.advanced-intel.com/post/crime-laundering-primer-inside-ryuk-crime-crypto-ledger-risky-asian-crypto-traders

セキュリティ企業のAdvanced IntelligenceとHYASの調査によると、Ryukがこれまでに得てきた身代金の合計は1億5000万ドル(約155億円)を上回ることが明らかになりました。

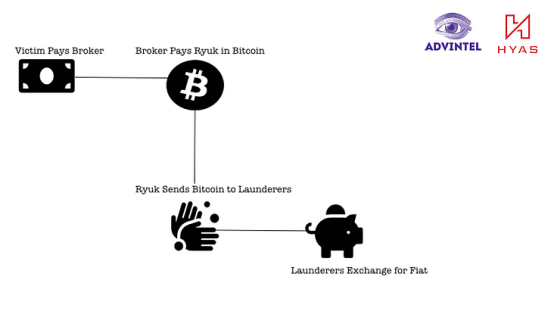

以下のイメージは、Ryukが攻撃対象から身代金として受け取ったビットコインを現金へと換金する過程を示しています。Advanced Intelligenceの調査によってRyukはアジアに拠点を置く暗号資産取引所である「Huobi」や「Binance」で換金を行っている事が判明しました。一般的に、暗号資産の取引所での換金には厳格な本人確認が求められますが、Ryukが利用した取引所では本人確認手続きが厳格に運用されていないため、マネーローンダリングに利用されることが多いとAdvanced Intelligenceは指摘しています。

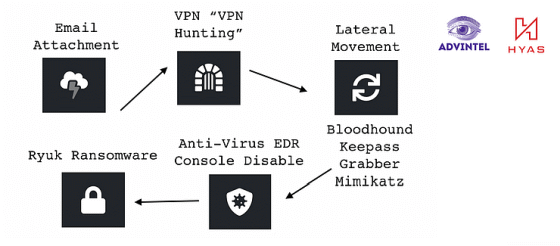

攻撃者はRyukによるランサムウェア攻撃を仕掛ける前に、攻撃対象に「Emotet」「Zloader」「Qakbot」といったマルウェアを感染させ、さまざまな情報を収集します。その後、収集した情報から高額な身代金を払う能力があると判断した対象にRyukによるランサムウェア攻撃を仕掛けるとのこと。この手法を用いる事で、Ryukを用いる攻撃者は一度の攻撃で数十万ドル(数千万円)から数百万ドル(数億円)の身代金を奪うことに成功しています。

また、一般的なランサムウェアを用いた攻撃者はウェブ上のチャットサービスを用いて攻撃対象と連絡を取るのに対して、Ryukを用いる攻撃者は高度に暗号化された通信を用いて連絡を取るため、通信元を特定するのが非常に困難とのこと。さらに、一部のランサムウェアを用いた攻撃者は攻撃対象の交渉に応じることがありますが、Ryukを用いる攻撃者からの連絡は非常に事務的で、交渉の余地はない模様。

Advanced Intelligenceはランサムウェアによる攻撃を防止するために、「Microsoft Officeのマクロの実行を制限する」「リモートアクセスポイントは最新に更新し、『2段階認証』を用いる」「リモートアクセスツールを使用可能なIPを限定する」といった対策を行うことを推奨しています。

Source: ギガジン

155億円もの身代金を奪ったランサムウェア「Ryuk」が用いる手法とは?

おすすめ記事 (外部サイト)

注目ピックアップ記事

おすすめ記事 (外部サイト)