iPhoneシリーズのソフトウェアの弱点をつき、端末をクラッシュさせる無線デバイスについて、テックメディア「9to5Mac」が報告しています。

*Category:テクノロジー Technology *Source:@tech ,9to5Mac

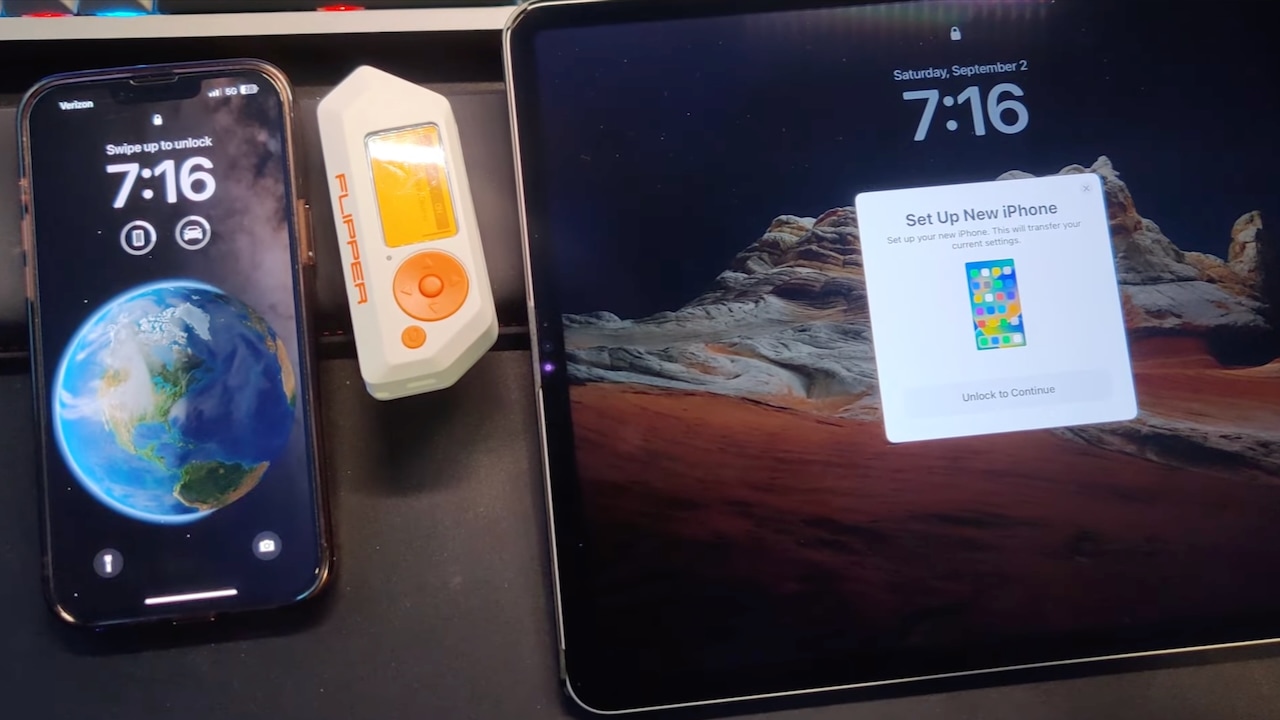

iPhoneを「Bluetoothスパム」でフリーズさせるデバイス

セキュリティ研究者のTechryptic氏(@tech)は9月、無線操作デバイスの「Flipper Zero」に追加のソフトウェアをロードすることで、iPhoneにサービス拒否(Dos)攻撃を行することが可能であると指摘しました。

「Flipper Zero」は複数の無線接続規格に対応したデバイスで、プログラム次第ではハッキングにも使えてしまうものです。同氏によれば、この「Flipper Zero」でiPhoneやiPadに「圧倒的な量のBluetooth接続通知」でスパムしたところ、数分間フリーズさせ、再起動させることができたとのこと。

The attack uses a Bluetooth Low-Energy (BLE) pairing sequence flaw. Apple uses several BLE technologies in its ecosystem, including AirDrop, HandOff, iBeacon, HomeKit, and plenty to do with Apple Watch.

— 引用:9to5Mac

訳:この攻撃は、Bluetooth Low-Energy(BLE)のペアリング・シーケンスの欠陥を利用している。アップルはそのエコシステムにおいて、AirDrop、HandOff、iBeacon、HomeKit、そしてApple Watchを含むいくつかのBLEテクノロジーを使用している。

「9to5Mac」によれば、BLEにはiPhoneやiPadのローカルデバイスを識別するための、広告パケット(ADVパケット)を送信する機能が存在するとのこと。この機能により、「AirPods」などをペアリングした際に、端末にアニメーション付きのポップアップが表示されます。

しかし、これらのADVパケットはなりすますことができるため、これを「Flipper Zero」でスパムすることでiPhoneをフリーズさせることができるそうです。

「Flipper Zero」のBluetooth電波到達距離は約50mとなっており、「9to5Mac」は「喫茶店やスポーツイベント」で大混乱を引き起こすには十分な距離であると指摘しています。

What’s most alarming about this attack is there’s no realistic way to protect yourself yet. The only thing users can do to not fall victim is to disable Bluetooth in Settings. Obviously, this extremely limits functionality and would be reenabled by Apple every time you update to the latest version of iOS.

— 引用:9to5Mac

訳:この攻撃で最も憂慮すべきことは、現実的な防御方法がまだないことだ。ユーザーが被害に遭わないためにできる唯一のことは、設定でBluetoothを無効にすることだ。明らかに、これは機能を極端に制限し、iOSの最新バージョンにアップデートするたびにAppleによって再び有効にされる。

Appleはこの問題をまだ認めておらず、「9to5Mac」のテストでは、最新のiOS 17.2ベータ版でも同じDos攻撃が可能だったとのこと。Bluetoothを常時オフにしているのは不便ですが、しつこくポップアップが表示される場合はすぐにオフにしたほうが良いでしょう。

オリジナルサイトで読む : AppBank

半径50m以内の「iPhone」を〝強制クラッシュ〟させる小型デバイス