Google Playから5万件以上ダウンロードされていた人気の画面収録アプリが、音声を密かに録音する盗聴アプリに変貌していたことが、セキュリティ企業ESETの研究者により明らかになりました。

*Category:テクノロジー,アプリ Technology,apps *Source:Ars Technica ,welivesecurity.com

画面収録アプリがアップデートで悪質な盗聴アプリに変貌

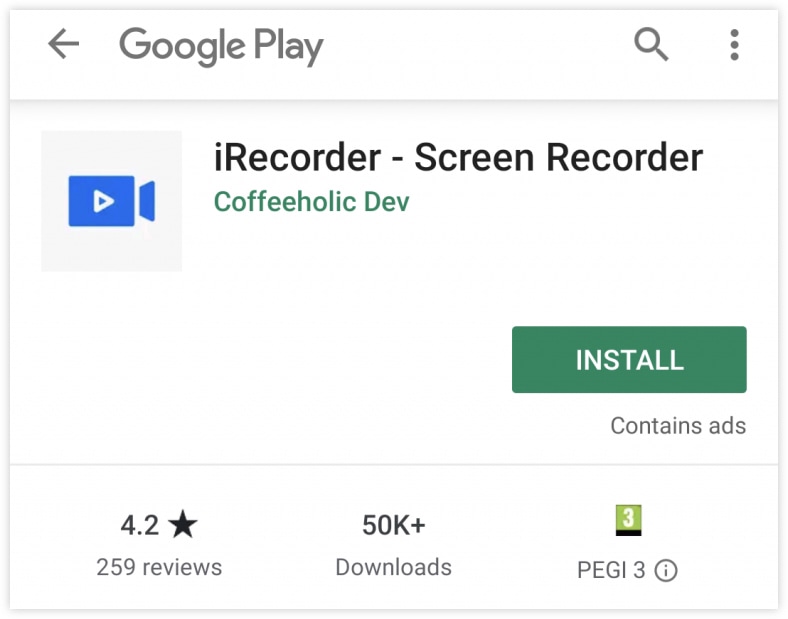

「iRecorder」は、Google Playストアに公開されていた画面収録アプリです。レポートに添付されている画像では、インストール数は50K(5万)、評価は4.2と良好で、一般的なアプリだったことが伺えます。

しかしESETの研究者であるルーカス・ステファンコ氏によれば、「iRecorder」は公開から11ヶ月後のアップデートで「悪意のある機能」が追加されていたとのこと。

「iRecorder – Screen Recorder」と名付けられたこのアプリは、当初2021年9月19日に悪意のある機能を搭載せずにストアにアップロードされました。しかし、その後、2022年8月に公開されたバージョン1.3.8で、悪意のある機能が実装された可能性が高いようです。

— 出典:welivesecurity.com

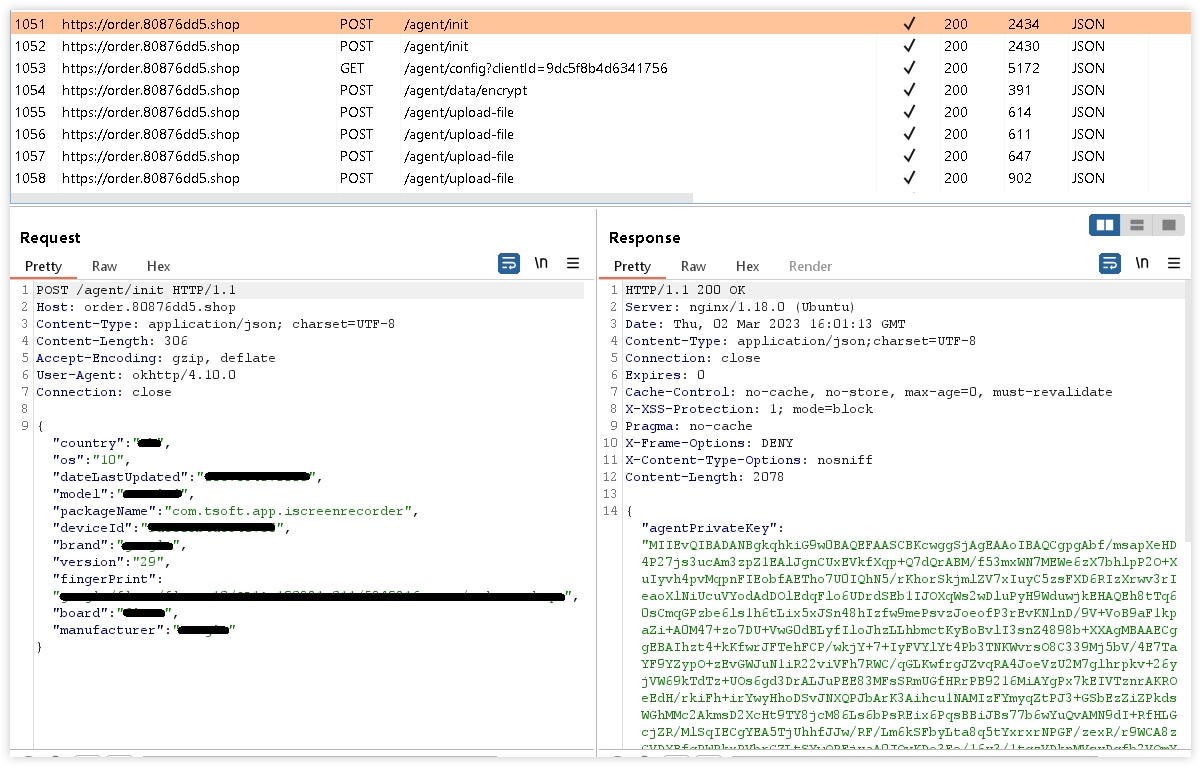

この新たな機能では、アプリは15分ごとに1分間の音声を録音し、攻撃者のコントロールサーバーに送信する指示を受け取るようになりました。音声の録音と送信は無期限に繰り返され、データ流出はコントロールサーバーから返される設定ファイル内のコマンドに基づいて行われます。

この盗聴機能は、他の複数のAndroidアプリでも見られるAhMythのコードを用いて実装されました。この更新により、既にアプリをダウンロードしていたユーザー全員が、スパイ機能を有するアプリを受け取る形となりました。

私の分析中、AhRatはデータの流出やマイクの録音を積極的に行うことができました(何度かアプリを削除して再インストールしましたが、アプリは常に同じ挙動を示しました)。

データ流出は、C&Cから返される設定ファイル内のコマンドに基づいて行われます。私の分析では、設定ファイルは常にオーディオを録音するコマンドを返し、マイクをオンにしてオーディオをキャプチャし、C2に送信していることを意味します。

私の場合、コンフィグファイルで受信したコマンドを条件としていたため、常に発生しました。コンフィグは15分ごとに受信し、記録時間は1分に設定されていました。分析中、私のデバイスは常に録音とC2へのマイク音声送信のコマンドを受信していました。3-4回発生し、その後マルウェアを停止しました。

— 出典:welivesecurity.com

Google Playにマルウェアが混入する問題は新しいことではありませんが、今回の事件は特異です。なぜなら、これほど広範囲の被害者を対象にし、その音声を攻撃者に送信する悪質なアプリが発見されたのは極めて異例だからです。

現時点では、iRecorderが特定のグループに対するスパイ活動の一環である可能性もあるものの、それを確認する証拠はまだ見つかっていません。RATは、攻撃者が感染したプラットフォームに秘密のバックドアを提供し、データの窃盗やリアルタイムの監視を可能にする機能を持っています。

発行元である「Coffeeholic Dev」については、他のアプリに悪意の兆候は見られなかったとのことですが、GoogleはESETの投稿が公開される前に、iRecorderを含むCoffeeholic Devが提供した全てのアプリを削除しています。

なお研究者のステファンコ氏は、このような問題の予防策として、Android 12以降に搭載されているアプリのハイバネーション機能を取り上げています。この機能は、使っていないアプリを休止状態にし、それまで付与されていた権限を削除するものです。その他にも、開発元のよくわからないアプリには重要な権限を渡さないよう注意したり、使わなくなったアプリは定期的に整理することが大切です。

オリジナルサイトで読む : AppBank

人気アプリに〝盗聴〟機能がひそかに追加されていたことが判明、悪質アップデートへの対策方法は?